siehe auch Einstellungen

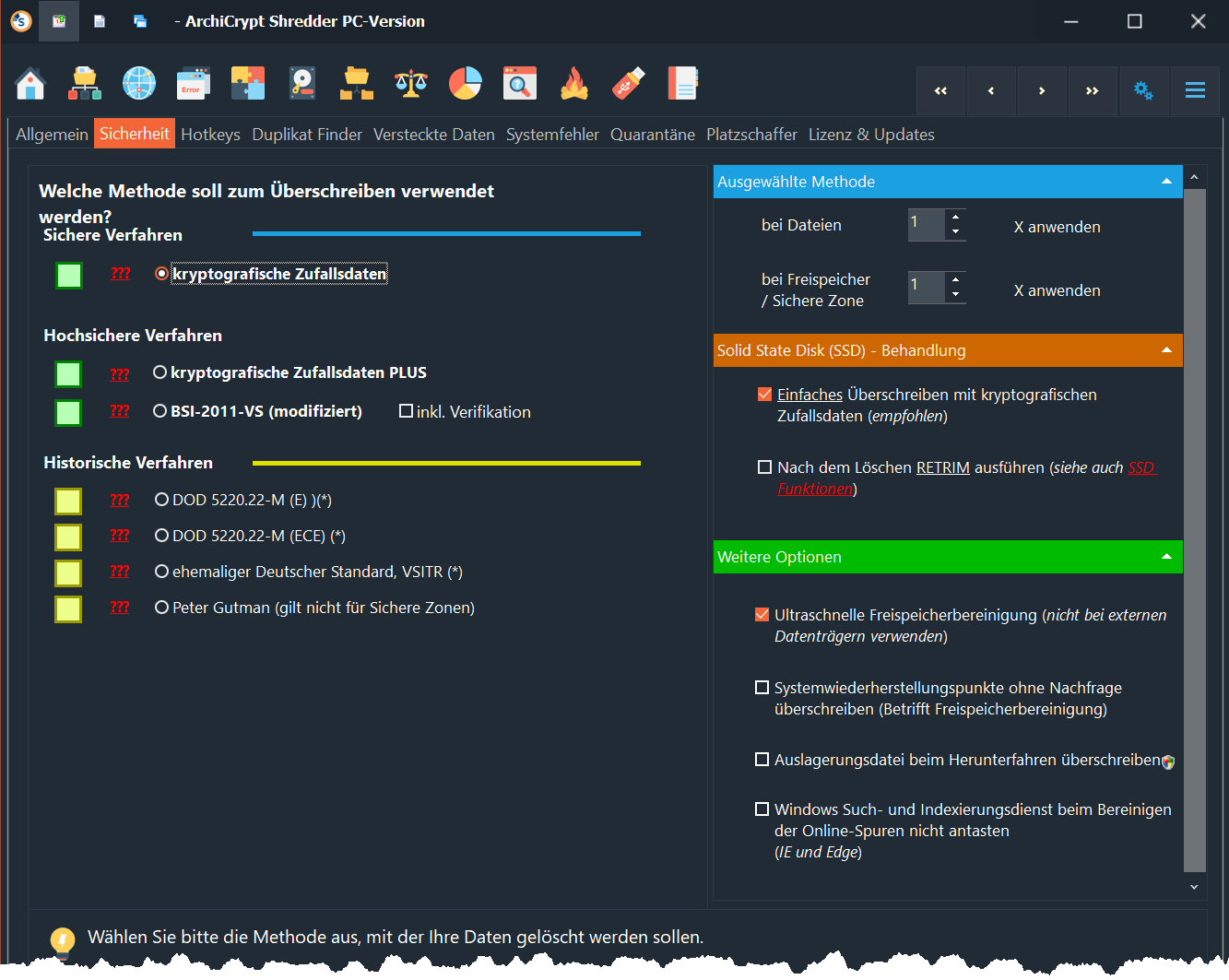

Verfahren Sicheres Löschen - Kryptografische Zufallsdaten, BSI Löscheverfahren, VSITR, Gutman und andere

WICHTIG: Die Anzahl der Runden und die verwendete Methode entscheiden darüber, wie lange ArchiCrypt Shredder für das Löschen einer Datei, die Bereinigung des Freispeichers und die Säuberung von s.g. Clustertips etc. benötigt.

Auf modernen Datenträgern (Baujahr nach 2000) genügt es vollkommen, als Methode kryptografische Zufallszahlen zu wählen und diese 1 X anwenden zu lassen. In Hochsicherheitsumgebungen und bei entsprechenden Anforderungen sollten Sie die vom Bundesamt für Sicherheit in der Informationstechnik (BSI) empfohlene BSI-2011-VS Methode einsetzen.

Bitte beachten Sie hinsichtlich der Sicherheit die Hinweise zu SSD (Solid State Disk)!

Hinweise zu den Besonderheiten einer so genannten Solid State Disk (SSD), finden Sie im Kapitel SSD Funktionen. Dort werden auch die Begriffe TRIM und RETRIM erläutert. In den Einstellungen legen Sie bei Solid State Disk Behandlung fest, wie ArchiCrypt Shredder immer dann vorgehen soll, wenn eine Datei oder Strukturen auf einer SSD sicher gelöscht werden soll. Es empfiehlt sich grundsätzlich, Daten mit einfachem Überschreiben zu löschen. RETRIM ist optional und kann zum Beispiel über die SSD-Funktionen regelmäßig manuell ausgeführt werden.

Welche Methode soll zum Überschreiben verwendet werden?

Empfehlung:

Wenn Sie auf Nummer Sicher gehen wollen, setzen Sie BSI-2011-VS ein und Berücksichtigen Sie die Besonderheiten bei Daten auf einer SSD. Hier sollten Sie dann auch das RETRIM aktivieren.

Wenn Sie ein hohes Maß an Sicherheit benötigen, setzen Sie kryptografische Zufallszahlen (Standard Löschverfahren) ein und wählen Sie eine Rundenzahl von 1. Die historischen Verfahren machen inzwischen keinen Sinn mehr. Sie sind äußerst zeitintensiv und führen in jeder Runde zahlreiche Schreiboperationen auf dem Speichermedium aus, ohne die Sicherheit zu erhöhen. Im Zusammenhang mit den SSD Laufwerken führen die historischen Verfahren oder hohe Rundenzahlen zu einem höheren Verschleiß der SSD! Die Speicherdichte klassischer Medien, die auf Magnetisierung basieren, sind inzwischen derart hoch, dass man mit s.g. Rasterkraftmikroskop keine verwertbaren Informationen mehr extrahieren kann.

Standard Löschverfahren (Sicher)

Kryptografische Zufallsdaten

Ein Durchlauf, bei dem jedes BYTE der Originaldatei mit einem Zufallsbyte überschrieben wird. Diese Methode ist bereits sicher und schützt vor Recovery Software.

(siehe Überschreiben mit kryptografischen Zufallsdaten)

TIPP: Nur mit ungeheurem technischem und finanziellem Aufwand ist es eventuell möglich kleine Fragmente der Ausgangsdaten wieder zu rekonstruieren. Kaum ein Staat dieser Welt kann entsprechende Mittel aufbringen und wird dies nur tun, wenn sich dieser erhebliche Aufwand lohnt. In der Praxis genügt diese Methode also völlig!

TIPP: Nur mit ungeheurem technischem und finanziellem Aufwand ist es eventuell möglich kleine Fragmente der Ausgangsdaten wieder zu rekonstruieren. Kaum ein Staat dieser Welt kann entsprechende Mittel aufbringen und wird dies nur tun, wenn sich dieser erhebliche Aufwand lohnt. In der Praxis genügt diese Methode also völlig!

Kryptografische Zufallsdaten Plus

Wie beim Verfahren Kryptografische Zufallsdaten, wird jedes Byte mit einem Zufallsbyte überschrieben. In einem angehängten zweiten Durchlauf werden die Daten mit dem Muster 0xFF überschrieben.

(siehe Überschreiben mit kryptografischen Zufallsdaten)

Löschen im Hochsicherheitsumfeld

BSI-2011-VS (modifiziert)

In der im April 2016 vom Bundesamt für Sicherheit in der Informationstechnik (BSI) herausgegebenen Technischen Leitlinie "Anforderung zum Überschreiben von Datenträgern - BSI TL-03423" werden zwei Verfahren zum Überschreiben magnetischer Datenträger beschrieben, von denen das Verfahren BSI-2011 in leicht modifizierter Form in ArchiCrypt Shredder umgesetzt ist.

Das Verfahren setzt dabei intern sehr rechenintensive Verfahren ein, wodurch das Überschreiben entsprechend zeitaufwendig ist. Wird zusätzlich Verifikation (war das Überschreiben erfolgreich?) eingesetzt, steigt der Zeitbedarf nochmals erheblich an.

Bedeutet historisch, dass diese Verfahren unsicher sind?

JEIN!

Die Verfahren setzen oft viele Runden und vor allem meist feste Muster ein. Die hohe interne Rundenzahl sorgt für erheblichen und, im Zusammenhang mit neueren Festplatten, für unnötigen Zeitbedarf. Nimmt man das Peter Gutman Verfahren, sind alleine 35 Runden zu durchlaufen, in denen bestimmte Muster auf den Datenträger übertragen werden.

Aus 100 Megabyte zu überschreibenden Daten werden so 3,5 Gigabyte.

Die festen Muster sorgen dafür, dass man theoretisch ein Differenzbild erzeugen kann (sehr hoher Aufwand). Man "zieht" sozusagen die Muster vom aktuellen Zustand "ab" und kann so auf die ursprünglichen Daten schließen. Eine potenzielle Sicherheitslücke, die in hochsensiblem Umfeld nicht akzeptabel ist.

DoD 5220.22-M (E) (historisch*)

Insgesamt wird jedes BYTE der Originaldatei 3 MAL mit einem bestimmten BYTE-Wert überschrieben.

(genaue Beschreibung siehe DoD5220.22-M)

DoD 5220.22-M (ECE) (historisch*)

Insgesamt wird jedes BYTE der Originaldatei 7 MAL mit einem bestimmten BYTE-Wert überschrieben.

(genaue Beschreibung siehe DoD5220.22-M)

Der deutsche Standard (VS-IT-Richtlinien - VSITR) (historisch*)

Insgesamt wird jedes BYTE der Originaldatei 7 MAL mit einem bestimmten BYTE-Wert überschrieben.

(genaue Beschreibung siehe VSITR)

Peter Gutman (historisch*)

Jedes BYTE der Originaldatei wird in 35 Durchläufen mit ganz bestimmten BYTE-Werten überschrieben.

(genaue Beschreibung siehe Gutman). Falls Sie Sichere Zonen überwachen lassen, wird bei ausgewählter Gutman Methode die DoD Methode angewandt. Andernfalls würde die Performance Ihres Systems zu stark herabgesetzt.

Andere historische Löschmethoden

Andere historische Methoden unterscheiden sich oft nur anhand der Anzahl an Runden (Wie oft sollen die Daten überschrieben werden) oder stellen eine Kombination aus o.g. Verfahren dar. So zum Beispiel NISPOM (NSA DoD 5220.22-M ECE). Hier wird zunächst der DoD 5220.22-M Standard angewendet, anschließend wird mit Zufallsdaten überschrieben, um in einem letzten Schritt erneut DoD 5220.22-M anzuwenden.

Sofern Sie als Methode Zufallsdaten oder DoD 5220.22 M gewählt haben, können Sie festlegen, wie oft die jeweilige Methode angewendet werden soll.

Auslagerungsdatei beim Herunterfahren überschreiben

Sie können die Auslagerungsdatei (pagefile.sys) beim Herunterfahren des Rechners überschreiben lassen.

Das Überschreiben erfolgt in einem Durchgang in dem NULLEN geschrieben werden. Das Herunterfahren des Rechners wird dabei verlangsamt.

(siehe auch Schwachstellen/Tipps)

Systemwiederherstellungspunkte ohne Nachfrage überschreiben

Die modernen Betriebssysteme speichern Dateien, die wichtig für den fehlerfreien Betrieb des Systems sind in s.g. Wiederherstellungspunkten sobald Sie wesentliche Änderungen am Betriebssystem vornehmen. Dafür reserviert das Betriebssystem Anteile auf Ihrer Festplatte und sperrt den Zugriff für Anwendungsprogramme. Wird beim täglichen Arbeiten der Platz auf dem entsprechenden Datenträger knapp und unterschreitet einen Schwellwert, löscht das Betriebssystem die Wiederherstellungspunkte ohne Nachfrage. Dies kann im Rahmen eines Downloads, des Speicherns einer Worddatei, oder eben, wie im vorliegenden Fall, durch das Bereinigen des Freispeichers geschehen. Läuft Ihr System zum Zeitpunkt der Bereinigung stabil, können Sie die Wiederherstellungspunkte im Normalfall überschreiben lassen. Beim nächsten Systemstart legt das Betriebssystem wieder einen neuen Wiederherstellungspunkt an.

Falls diese Option ausgeschaltet ist, startet ArchiCrypt Shredder die Bereinigung ohne Rückfrage, ansonsten müssen Sie die Bereinigung zunächst bestätigen. Wenn Sie die Freispeicherbereinigung zeitgesteuert ausführen lassen, sollten Sie die Option aktivieren, da die Freispeicherbereinigung ansonsten NICHT ausgeführt wird!

Ultraschnelle Freispeicherbereinigung (nicht bei externen Datenträgern verwenden)

Falls aktiviert, nutzt ArchiCrypt Shredder einen Trick und "missbraucht" das Betriebssystem dazu, in Leerlaufzeiten den freien Speicher mit NULLEN zu überschreiben. Dies hat den Effekt, dass man viel schneller wieder mit dem Rechner und ArchiCrypt Shredder arbeiten kann. Am Durchsatz und der tatsächlich zu schreibenden Datenmenge, ändert sich natürlich nichts. Das Verfahren ist jedoch weniger Sicher als einmaliges Überschreiben mit Zufallsdaten.

Windows Such- und Indexierungsdienst beim Bereinigen der Online-Spuren nicht antasten

Der Windows Dienst blockiert bestimmte Dateien in den Windows Internet Explorer und der Edge Browser bestimmte Daten ablegen. Der Dienst muss beendet werden, um direkten Zugriff auf die Inhalte zu haben. Wird der Dienst nicht gestoppt, erfolgt der Zugriff indirekt. Dabei kann nicht zu 100% garantiert werden, dass die Daten nicht mehr rekonstruiert werden können. Es können Dateien aus dem Internet und Adressen besuchter Internetseiten auf dem Rechner verbleiben.